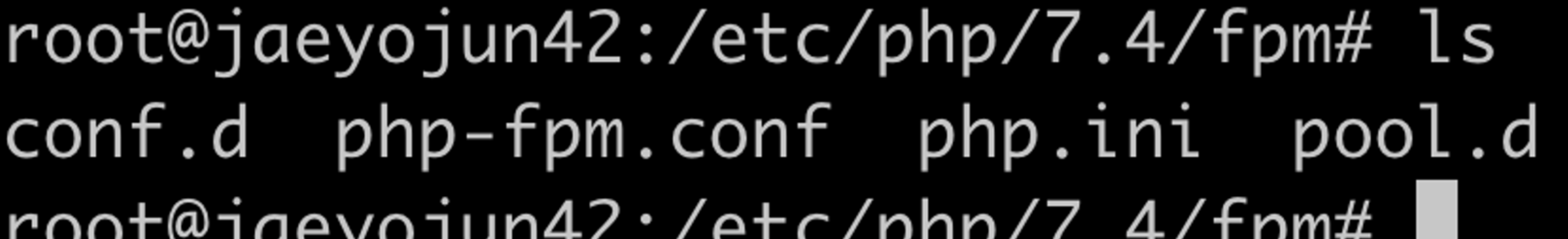

Lighttpd 설치 sudo apt-get install lighttpd 서버활성화 sudo systemctl enable lighttpd.service#enable with start up sudo systemctl start lighttpd.service 서버 정지 sudo systemctl stop lighttpd.service PHP 설치 및 연동 다음 명령어를 통해 웹 서버와 연동할 PHP 를 설치한다. PHP-FPM 은 PHP FastCGI Process Manager의 약자 sudo apt install php php-fpm 설치 후, 다음 명령어를 통해 php.ini 파일의 cgi.fix_pathinfo=1 행 주석을 해제한다! 파일 위치: /etc/php/7.4/fpm 열면 뭐 겁나 많..